Peneliti keamanan siber telah menemukan “kerentanan implementasi” yang memungkinkan rekonstruksi kunci enkripsi dan mendekripsi data yang dikunci oleh ransomware Rhysida.

Temuan ini dipublikasikan minggu lalu oleh sekelompok peneliti dari Kookmin University dan Korea Internet and Security Agency (KISA).

“Melalui analisis komprehensif terhadap Rhysida Ransomware, kami mengidentifikasi kerentanan implementasi, memungkinkan kami membuat ulang kunci enkripsi yang digunakan oleh malware,” kata para peneliti .

Perkembangan ini menandai keberhasilan dekripsi pertama jenis ransomware, yang pertama kali muncul pada Mei 2023. Alat pemulihan didistribusikan melalui KISA.

Studi ini juga merupakan penelitian terbaru yang mencapai dekripsi data dengan mengeksploitasi kerentanan implementasi dalam ransomware, setelah Magniber v2 , Ragnar Locker, Avaddon , dan Hive .

Rhysida , yang diketahui memiliki kesamaan dengan kru ransomware lain bernama Vice Society, memanfaatkan taktik yang dikenal sebagai pemerasan ganda untuk memberikan tekanan pada korban agar membayar dengan mengancam akan melepaskan data mereka yang dicuri.

Sebuah nasihat yang diterbitkan oleh pemerintah AS pada bulan November 2023 menyebutkan pelaku ancaman yang melakukan serangan oportunistik yang menargetkan sektor pendidikan, manufaktur, teknologi informasi, dan pemerintahan.

Pemeriksaan menyeluruh terhadap cara kerja ransomware telah mengungkapkan penggunaan LibTomCrypt untuk enkripsi serta pemrosesan paralel untuk mempercepat proses. Juga ditemukan penerapan enkripsi intermiten (alias enkripsi parsial) untuk menghindari deteksi oleh solusi keamanan.

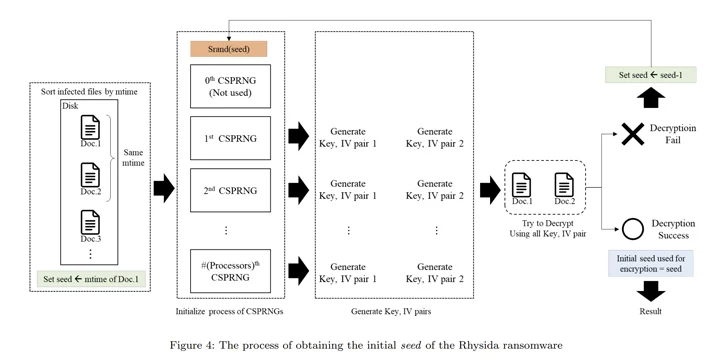

“Rhysida ransomware menggunakan generator nomor acak semu (CSPRNG) yang aman secara kriptografis untuk menghasilkan kunci enkripsi,” kata para peneliti. “Generator ini menggunakan algoritma kriptografi yang aman untuk menghasilkan angka acak.”

Secara khusus, CSPRNG didasarkan pada algoritma ChaCha20 yang disediakan oleh perpustakaan LibTomCrypt , dengan nomor acak yang dihasilkan juga berkorelasi dengan waktu di mana ransomware Rhysida berjalan.

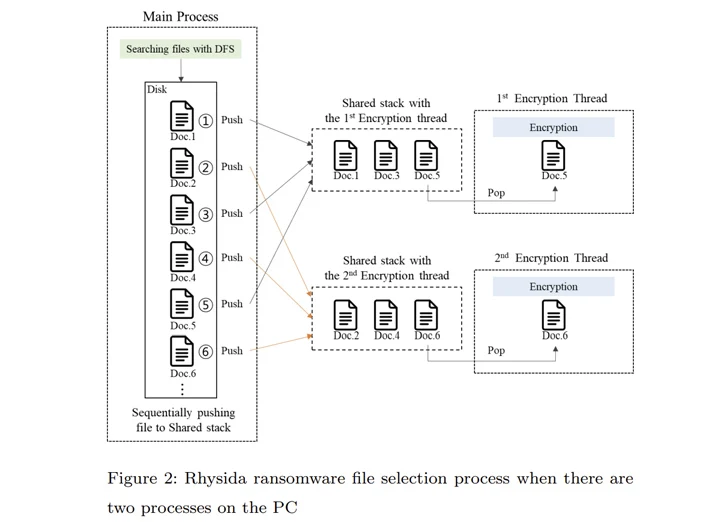

Bukan itu saja. Proses utama ransomware Rhysida mengkompilasi daftar file yang akan dienkripsi. Daftar ini kemudian direferensikan oleh berbagai thread yang dibuat untuk mengenkripsi file secara bersamaan dalam urutan tertentu.

“Dalam proses enkripsi ransomware Rhysida, benang enkripsi menghasilkan 80 byte angka acak saat mengenkripsi satu file,” catat para peneliti. “Dari jumlah tersebut, 48 byte pertama digunakan sebagai kunci enkripsi dan [vektor inisialisasi].”

Dengan menggunakan pengamatan ini sebagai titik referensi, para peneliti mengatakan mereka dapat mengambil benih awal untuk mendekripsi ransomware, menentukan urutan “acak” dalam mengenkripsi file, dan pada akhirnya memulihkan data tanpa harus membayar uang tebusan.

“Meskipun penelitian ini memiliki cakupan terbatas, penting untuk diketahui bahwa ransomware tertentu […] dapat berhasil didekripsi,” para peneliti menyimpulkan.